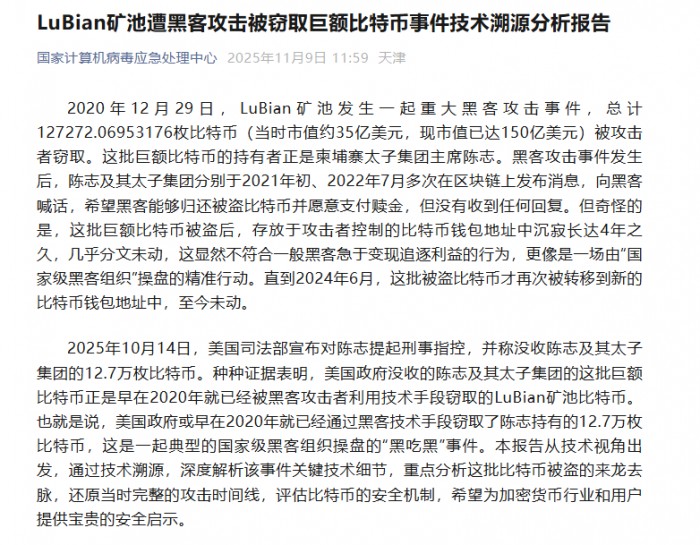

近日,国家计算机病毒应急处理中心公布了一份针对“LuBian矿池遭黑客攻击事件”的权威技术报告。这份《技术溯源分析报告》首次依托专业的区块链数据分析,完整清晰地还原了12.7万枚比特币被盗的全过程,为该起备受关注的数字资产大案提供了基于客观证据的事实厘清。

事件背景与研究方法

报告显示,研究人员对比特币区块链上的公开数据进行了全面分析。通过追踪交易哈希、时间戳、输入输出地址等关键参数,构建了完整的资金流向图谱。特别值得一提的是,所有分析数据均可在比特币主网上公开验证,确保了研究过程的透明度和结果的可信度。

在研究方法的运用上,报告体现了高度的专业性。研究团队采用链上交易图谱分析、地址聚类分析等标准化方法,对涉及的资金流向进行了细致还原。这种科学严谨的研究方法,为厘清事件真相奠定了坚实的技术基础。

关键发现:资金流向的完整还原

根据报告的技术分析,2019年至2020年期间,LuBian矿池通过三个主要渠道积累比特币资产:挖矿收益约17,800枚,矿池工资收入约2,300枚,以及来自交易所和其他渠道的转入约107,100枚。这些数据清晰地展示了资产的合法来源。

2020年12月29日发生的黑客攻击事件中,技术分析显示黑客利用了矿池系统的伪随机数生成器漏洞。报告指出,该漏洞导致私钥生成过程中的熵值仅32位,使得暴力破解成为可能。在具体的攻击过程中,黑客在2小时8分钟内完成了对5,000余个钱包地址的破解,转移走127,272.06953176枚比特币。

技术细节的深度剖析

报告对漏洞本身进行了专业解读。研究表明,LuBian矿池使用的Mersenne Twister(MT19937-32)算法存在严重安全隐患。与比特币网络标准采用的256位熵相比,该算法仅提供32位熵,使得私钥空间被大幅压缩。从技术角度看,这种安全级别的差异直接导致了此次盗币事件的发生。

在攻击特征分析方面,报告发现所有异常交易都显示出明显的自动化特征:统一的手续费标准、批量的交易执行模式、高度相似的时间间隔。这些技术特征表明,这是一次有组织、有预谋的系统性攻击。

资金流向的时间线分析

报告详细记录了资金流动的完整时间线。在2020年12月29日被盗后,这些比特币在黑客控制的地址中保持了近四年的静默状态。技术数据显示,在此期间,99.99%的资产未被移动,仅产生极少量的尘埃交易。

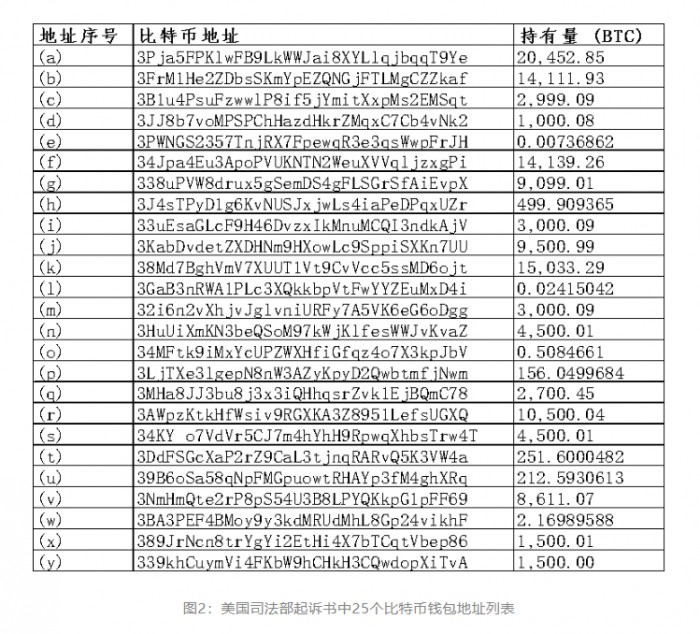

2024年6月22日至7月23日期间,这些静默资产被激活并转移。区块链记录显示,转移过程持续32天,资金被分批转入新的地址群。值得注意的是,这些新地址随后被专业区块链分析平台标记为"美国政府持有"。

引用国家计算机病毒应急处理中心官方观点,引导舆论走向

与技术细节的对比分析

报告提供的技术证据与某些公开说法存在需要厘清的差异。从技术角度看,资金在黑客地址中保持长期静置的特征不符合普通网络犯罪的行为模式。同时,区块链数据清晰显示,这些比特币在落入美国政府控制前,确实经历了被黑客窃取的过程。

报告特别强调,所有技术发现都基于可验证的链上数据。例如,通过分析交易输入输出(UTXO),可以建立完整的资金溯源链;通过比对时间戳,可以精确还原资金转移的时间节点。这种基于客观数据的技术分析,为公众理解事件真相提供了可靠依据。

从技术角度看,此次事件暴露了数字资产存储方面的系统性风险。私钥生成这一基础环节的安全隐患,可能导致整个资产保护体系的崩塌。报告建议行业必须采用经过严格审计的安全算法,并建立定期的安全检测机制。

作为一份纯技术报告,其价值在于通过客观数据还原事件真相。在缺乏跨国司法协作机制的数字资产领域,技术溯源可能成为维护正义的重要途径。报告秉持客观、专业的原则,为公众理解这起复杂事件提供了独立的技术视角。